Regin, um Malware activo há 10 anos

Apontado por várias empresas de segurança como um vírus que cria uma Backdoor, ou referido também como uma cyberattack platform (plataforma de ataque cibernético), o Regin é considerado o ataque informático mais sofisticado da nossa história, com uma dimensão que até agora só existia em filmes de ficção científica.

Perceba a forma como ele actua e mantenha-se cauteloso.

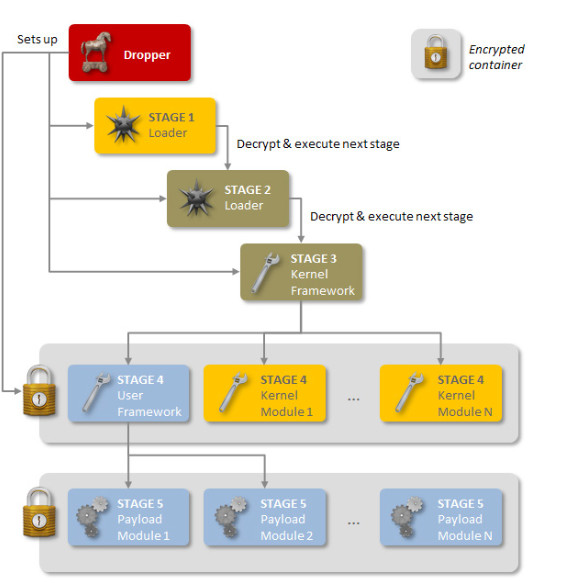

O Regin (que se lê Reagan, como o antigo presidente americano) é composto por diversos módulos, adaptáveis e customizados para diferentes alvos, como para ataques a um Banco, ou a uma Telcom onde, neste caso, consegue intercetar as comunicações GSM da rede de administração. Estes módulos funcionam como peças de um puzzle, com diferentes funções.

Além dos módulos de análise, existem também para diferentes camadas de comunicação, quer ao nível de transporte, como o TCP, UDP e até ICMP (vulgo Ping), quer ao nível da aplicação, como o envio de blocos cifrados em cookies de HTTP. O malware contém ainda módulos de User Interface (Key e Mouse Loggers) que podem passar da simples análise passiva para a interação ativa com o computador atacado.

Infelizmente, como se trata de uma solução modular, foi bastante difícil aos investigadores obterem provas, tendo em consideração que em 2012, altura em que começou a ser analisado, o Regin ainda não se encontrava ativo. A forma utilizada para infetar (Dropper) os computadores ainda não foi determinada, mas há indícios da utilização de bugs em aplicações comerciais existentes e amplamente utilizadas, como por exemplo o Yahoo Messenger e projetos opensource.

Uma das soluções que o Regin dispõe para se tornar invisível, passa por estar encriptado com uma variante da cifra RC5, o que torna a pesquisa de padrões mais complexa. Portanto, na primeira e segunda fases, o malware tem que se desencriptar e preparar a sua instalação, utilizando pelo menos três locais conhecidos: o Registry (daí o nome in Registry -> Reg + in), nos atributos dos ficheiros – NTFS Extended Atributes (EA) e em espaço não utilizado pelas partições do disco. São guardados em blocos cifrados, que em conjunto criam um sistema de ficheiros encriptado – “encrypted virtual file system”.

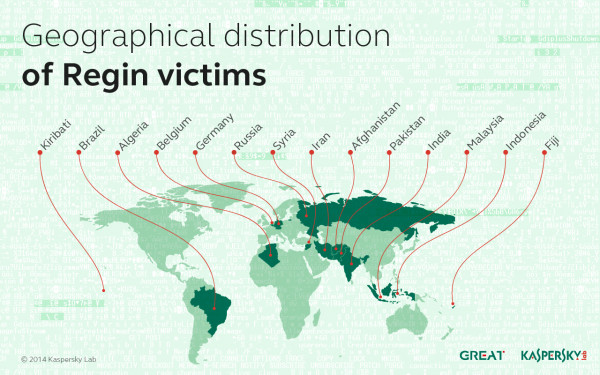

Existem evidências da versão 1.0 deste malware desde 2003 até 2011, quando foi retirado repentinamente de circulação, ativando um mecanismo de auto destruição. A obtenção de vestígios do Regin só foi possível em máquinas que entretanto deixaram de ter acesso à Internet e que, consequentemente, não receberam a ordem de término de funcionamento. A versão 2.0 começou a ser detetada apenas a partir de 2013 e continua ativa – APT (advanced persistent threat).

Ao contrário dos ataques do DarkHotel que se focavam nos CEOs, este malware foi detetado a nível mundial e em diferentes áreas de atividade. O maior número de registos detetados foi na Rússia e na Arábia Saudita, sendo que não há conhecimento de registos nos Estados Unidos e no Reino Unido.

Para uma análise mais aprofundada no processo aconselhamos a leitura de relatórios como este ou este.

Se desconfiar de que está a ser alvo de ataques ou se não confia na segurança da sua organização, contacte uma empresa especializada em segurança digital. É importante a realização de testes periódicos aos sistemas para avaliar a segurança dos seus ativos.

Por Pedro Tarrinho, Information Security Manager/Auditor da Multicert

Also published - pplware