Ataque à Sony Pictures Entertainment: Toda a História

A sociedade precisa de repensar a forma como olha para a cibersegurança. A ideia de um sistema 100% seguro é uma utopia, no entanto, não devemos parar de procurar melhorar a segurança.

Qualquer sistema online está vulnerável a ataques. Muitas das vezes, o perigo já está dentro da rede, por acções de empregados descontentes, ou simplesmente por descurarmos os devidos cuidados que permitem ataques de Engenharia Social (phishing).

Quando começou?

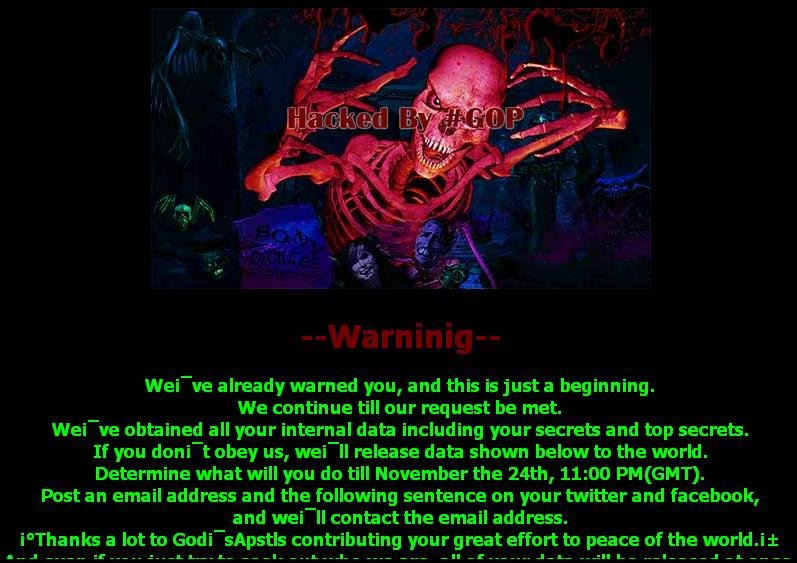

Apesar deste ataque à SPE ter sido detectado no dia 24 de Novembro de 2014, dia em que os colaboradores receberam o aviso (imagem mais abaixo) e viram os seus computadores completamente apagados, ainda ao dia de hoje a SPE está a ressentir as ondas de choque deste imenso terramoto digital.

Quem é o responsável?

Este ataque APT (Advanced Persistent Attack) foi reivindicado pelo grupo #GOP – Guardions Of Peace (Guardiões da Paz) e terá começado meses antes com a adaptação dos trojans “Shamoon” de 2012 e “DarkSeoul” de 2013, para a criação do agora chamado Destover.

Devido à complexidade do ataque, acredita-se que existe um governo a apoiá-lo. Apesar do FBI ter vindo a público identificar a Coreia do Norte como origem deste ataque e ter sido criado um incidente internacional entre os 2 países, os especialistas acreditam cada vez menos nessa possibilidade.

Como foi feito o ataque?

A utilização deste malware permitiu aos hackers acederem à rede interna da Sony, de onde conseguiram obter cerca de 100 Terabytes de dados: informação pessoal de cerca de 47000 pessoas, e-mails, contratos, informações de vendas, filmes que ainda não estrearam e, em especial, 139 ficheiros com credenciais de acesso a serviços internos (incluindo bases de dados, servidores e equipamento de rede) e externos da empresa, bem como certificados digitais acompanhados da chave privada.

Este último exemplo não seria crítico se a password que permitiu decifrar o ficheiro não fosse o próprio nome do ficheiro, o que levou a que fosse criada uma versão do trojan assinada, que poderá ter sido usada neste ou outros ataques.

Podia ter sido evitado?

O elo mais fraco num sistema que queremos manter seguro é o factor humano, e os trojans podem ser “instalados” voluntariamente ou involuntariamente. Pode ser o caso de um colaborador mal-intencionado, ou simplesmente de um colaborador que não segue as regras internas da empresa, e que inadvertidamente o instala e propaga sem se aperceber.

A consciencialização da segurança digital é um trabalho que deve ser feito todos os dias, mas mesmo assim é o primeiro ponto de ataque, quer para black hat hackers, quer para white hat hackers. Em serviços de segurança cujo objetivo é mostrar que se consegue entrar nos sistemas dos clientes, a forma infalível é a utilização de Engenharia Social para execução de código que permitirá acesso remoto. Com a exposição dos empregados a estes riscos, de forma controlada, a aprendizagem é imediata.

Que problemas trouxe à SPE?

Temos que dividir em várias partes os problemas causados à SPE:

… Divulgação de e-mails com informações confidenciais, que, não estando cifrados, permitiram divulgar contratos, comentários privados menos conseguidos entre colaboradores sobre actores e actrizes, valores monetários pagos aos mesmos, etc. … Alteração de todas as credenciais usadas e validação de segurança pelas equipas de TI. Tendo em consideração o tamanho da infraestrutura da SPE, este trabalho poderá demorar meses. … Revogação imediata dos certificados divulgados, para que não possam ser usados noutros ataques. … Imagem – Nenhuma empresa consegue recuperar na totalidade a imagem da falta de segurança, especialmente uma empresa de nível mundial como é a SPE. … Filmes – Todo o investimento efetuado nos filmes tem como objetivo o retorno das bilheteiras e de todo o negócio que envolve os mesmos. Estando os filmes disponíveis gratuitamente online, e tendo a SPE cancelado a estreia de outro, poderá assistir a uma redução drástica de receitas. … Limitações técnicas – a falta de segurança obrigou a que internamente os colaboradores da SPE deixassem de usar e-mails, telefones e computadores, passando a usar sistemas mais antigos e rudimentares para conseguirem efectuar o seu trabalho, por exemplo quadros de giz e papel. Isto teve um impacto económico-financeiro muito negativo para a empresa.

De qualquer modo será seguro afirmar que o custo final deste evento de segurança se mediará em muitos milhões de dólares, não só na perda de receitas como nos custos necessários para reparar os danos causados.

O ano de 2014 foi problemático no que diz respeito a ataques de hackers e consequentes perdas económicas, pelo que é necessário realizar testes periódicos (por empresas especializadas em segurança digital) aos sistemas das Empresas, visando avaliar a segurança dos seus activos e diminuir a probabilidade e as consequências de um possível ataque.

Por Pedro Tarrinho, Information Security Manager/Auditor da Multicert

Also published - pplware